红队-代理隧道

红队-代理隧道前言啥是代理隧道:理论上,任何接入互联网的计算机都可以被访问,但事实上,内网的计算机由于安全问题而被防火墙等边界设备做一些策略隔离,从而不被外界访问或诸多限制。这时我们可以借助一些端口转发工具来建立边界设备允许的协议通信,从而使我们可以访问内网环境,或者说内网机器可以与我们建立通信。也就是说代理隧道就是我们进入内网的通道。

正向代理架设在客户机和目标主机之间,简单的说,就是客户端主动向代理发送一个请求,然后代理向服务器请求并将获取的内容返回给客户端

基本情况下:

监听本地一个端口,然后连接部署在远程WEB的webshell,远端的webshell会把端口转发请求转发到本地或者本地内网远程的主机

Neo-reGeorghttps://github.com/L-codes/Neo-reGeorg

Neo-reGeorg 是一个旨在积极重构 reGeorg 的项目

用法:

1、设置密码生成 tunnel.(aspx|ashx|jsp|jspx|php) 并上传到WEB服务器

1python3 neoreg.py generate -k password

2、使用 neore ...

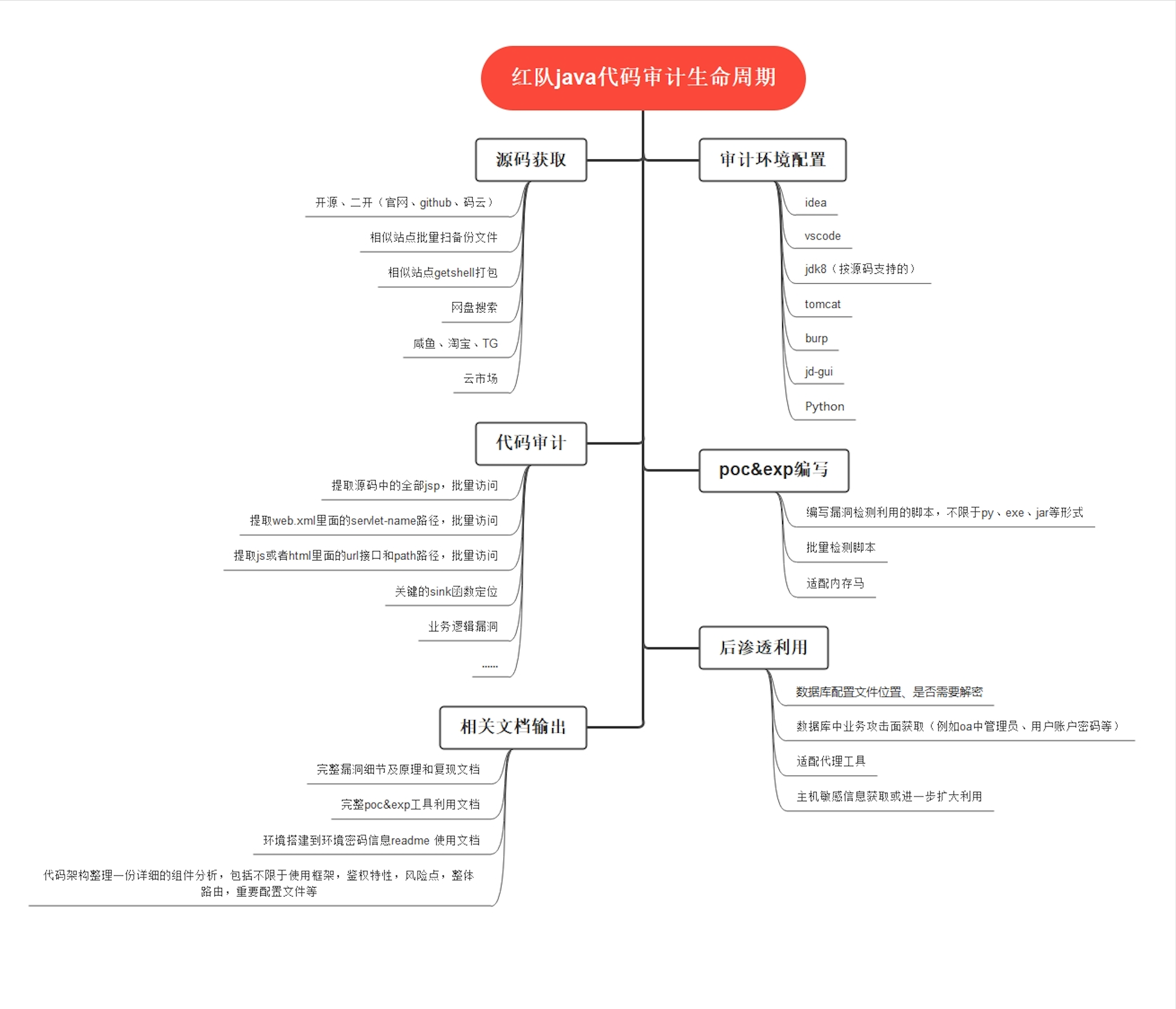

红队-java代码审计生命周期

红队-java代码审计生命周期前言红队java代码审计生命周期中常见的一些漏洞学习总结以及一些审计思路。

红队java代码审计生命周期源码获取->审计环境配置->代码审计->poc&exp编写->后渗透利用->相关文档输出

源码获取

开源、二开(官网、github、码云)

相似站点批量扫备份文件

相似站点getshell打包

网盘搜索

咸鱼、淘宝、TG

云市场

……

审计环境

idea

vscode

jdk8(按源码支持的)

tomcat

burp

jd-gui

…..

代码审计快速代码审计

提取源码中的全部jsp,find /domain/ -name “*.jsp”,提取出来后用路径直接去用burp批量跑目录(可换请求的方法,GET、POST),把返回200(根据网站情况)的路径提取出来,表示可以直接未认证访问;然后在跟进这些jsp代码,通过查找相关的sink函数,在去定位source是否可控,如果可控那么就形成一条污染链,在看是否需要绕过sanitizer。

通过提取web.xml里面的servlet-name路径,然后 ...

验证码识别&暴力破解

验证码识别&暴力破解前言对于平常Web渗透中,验证码的问题难倒一群英雄汉,前端加密+验证码更是直接放弃,所以下面就分享一下自己在渗透中对验证码识别和存在前端加密情况的暴力破解。

所有工具都是开源的,并且都是学习需求,切勿用于不法用途,觉得可以的话去给作者点个star吧。

验证码识别burp插件-captcha-killercaptcha-killer是只专注做好对各种验证码识别技术接口的调用工具,具体点就是burp通过同一个插件,就可以适配各种验证码识别接口,无需重复编写调用代码。

原GitHub项目地址:https://github.com/c0ny1/captcha-killer

修改版GitHub项目地址:https://github.com/f0ng/captcha-killer-modified

使用说明:https://gv7.me/articles/2019/burp-captcha-killer-usage/

将获取验证码的数据包发送到插件

使用burp抓取获取验证码数据包,然后右键captcha-killer -> send to captcha p ...

fastjosn漏洞原理分析

fastjosn漏洞原理分析前言Fastjson 是一个 Java 库,可以将 Java 对象转换为 JSON 格式,当然它也可以将 JSON 字符串转换为 Java 对象。Fastjson 可以操作任何 Java 对象,即使是一些预先存在的没有源码的对象。Fastjson 源码地址:https://github.com/alibaba/fastjsonFastjson 中文 Wiki:https://github.com/alibaba/fastjson/wiki/Quick-Start-CNJar下载:https://mvnrepository.com/artifact/com.alibaba/fastjson/1.2.24

fastjson序列化与反序列化序列化Student.java

12345678910111213141516171819202122232425262728public class Student { private String name; private int age; public Student() { ...

CVE-2021-42278&42287(域控)漏洞分析与利用

CVE-2021-42278/42287(域控)漏洞分析与利用0x00 漏洞介绍2021 年 11 月 9 日,国外研究员在推特上发布了 Active Directory 相关的 CVE,CVE-2021-42278 & CVE-2021-42287 ,两个漏洞组合可导致域内普通用户权限提升至域管权限。

CVE-2021-42278,机器账户的名字一般来说应该以$结尾,但AD没有对域内机器账户名做验证。

CVE-2021-42287,配合 CVE-2021-42278 使用,创建与域控机器账户名字相同的机器账户(不以$结尾),账户请求一个TGT后,更名账户,然后通过S4U2self 申请TGS Ticket,接着域控在 TGS_REP 阶段,这个账户不存在的时候,DC会使用自己的密钥加密 TGS Ticket ,提供一个属于该账户的 PAC,然后我们就得到了一个高权限ST。

0x01 影响范围

CVE-2021-42287

123456789101112131415161718Windows Server 2012 R2 (Server Core installation) ...

frp改造

frp改造

.ini配置文件泄露服务器信息

frp 建立 TLS 连接的第一个字节为 0x17

客户端的留存的配置文件较敏感

去除特征值

通过配置文件加密压缩数据,达到去除流量特征的目的。

1234567891011121314[common]server_addr = 192.168.205.137server_port = 7000token = 123456tls_enable = trueuse_encryption = trueuse_compression = trueprotocol = websocket[rdp]type = tcplocal_ip = 127.0.0.1 local_port = 3389remote_port = 7001

使用tls: tls_enable = true

压缩数据: use_compression = true。

使用websocket通信: protocol = websocket

tls特征

非TL ...

域渗透总结

域渗透总结学习

总结/记录一下域渗透的渗透过程和一些坑点。

注意事项

https://pentestlab.blog/tag/ntds-dit/https://www.ired.team/offensive-security-experiments/active-directory-kerberos-abusehttps://adsecurity.org/

在域中对机器进行访问(如dir/psexec等),不能使用IP,需要使用完整的机器名.域名。注意域内相关的攻击,最好先把攻击机的DNS设置为域控,不然要手工把相关的域名、机器名的解析加入到hosts文件。

123456789101112票据,经过KDC(一般就是域控)验证用户名密码正确后,生成的会话票据(可以理解为网站登录后的session)。黄金票据,使用krbtgt账号的hash,可以生成任意用户的票据。白银票据,使用主机账号的hash,可以生成用来控制该主机的服务票据(CIFS、WMI等)。非约束委派,服务可以使用其他用户的票据,如果其他用户登录过这个服务,则可以再这台服务的主机上导出登录用户的票据。约束委派,一个用户可 ...

免杀总结

免杀总结学习总结免杀技巧

1、杀毒原理360、腾讯电脑管家、火绒剑、金山毒霸、瑞星等等,这几个杀毒软件领头羊,现在的杀毒软件都无法脱离三个部分,扫描器、病毒库、虚拟机。然而一个杀毒软件做的是否好用,最主要的还是扫描器的速度、准确率以及病毒库是否庞大。

1.1、基于特征码的静态扫描技术这种技术很容易被人想到,所以第一代的杀毒软件出现了,他们的杀毒思想就是,我只要匹配到特征字符串就可以判断出来这个文件是一个病毒。但这种方法在当今病毒技术迅猛发展的形势下已经起不到很好的作用了。

1.2、启发式扫描为了对付病毒的不断变化和对未知病毒的研究,启发式扫描方式出现了。启发式扫描是通过分析指令出现的顺序,或特定组合情况等常见病毒的标准特征来判断文件是否感染未知病毒。

可以根据扫描特定的行为或多种行为的组合来判断一个程序是否是病毒。例如,制定一套打分机制,在系统目录下释放文件得20分,对分区进行格式化得100分,对启动项进行操作得50分等,只要评分达到某个预设值,即可判断为病毒文件。

1.3、虚拟机技术查毒引擎中的虚拟机,并不是像 VMWare 的工作原理那样,为待查的可执行程序创建一个虚拟的执行环境 ...

Apache Shiro RememberMe 反序列化漏洞分析

Apache Shiro RememberMe 反序列化漏洞分析

概述Apache Shiro 是ASF旗下的一款开源软件,它提供了一个强大而灵活的安全框架,提供身份验证、授权、密码学和会话管理。Apache Shiro 1.2.4及以前版本中,加密的用户信息序列化后存储在名为remember-me的Cookie中,攻击者可以使用Shiro的默认密钥伪造用户Cookie,触发Java反序列化漏洞,进而在目标机器上执行任意命令

漏洞简介issues:https://issues.apache.org/jira/browse/SHIRO-550在shiro <= 1.2.4版本中,如果用户选择了Remember Me,那么shiro就会进行如下操作

1234获取Remember Me cookie值Base64解码AES解码反序列化

而我们知道Remember cookie的生成方式是

1234序列化AES加密Base64加密生成Remember Me cookie值

由于AES加解密的秘钥被硬编码在代码中,这意味着有权访问源代码的任何人都知道默认加密密钥是什么,因此,攻击者可 ...

微信-Chrome远程代码执行

微信-Chrome远程代码执行前言2021年04月13日,国外安全研究员发布了Chrome 远程代码执行 0Day的POC详情,后又爆出微信内置浏览器用的就是低版本Chrome内核,且默认关闭沙盒–no-sandbox,正好能够结合Chrome漏洞进行利用,这里借着这个时间来复现一下这个漏洞。

Chrome漏洞复现国外安全研究员发布了Chrome远程代码执行0Day漏洞的POC详情,漏洞为“严重”级别。攻击者利用此漏洞,构造一个恶意的web页面,用户访问该页面时,会造成远程代码执行。

大量采用Chrome内核的浏览器同样也会受此漏洞影响,如微软的Edge浏览器,影响版本:Chrome: <=89.0.4389.114,可通过在Chrome浏览器中输入chrome://version查看版本等信息。

本地测试版本:89.0.4389.9,这个漏洞利用条件是必须关闭Chrome浏览器沙盒–no-sandbox,默认为开启状态,所以一般用户不会受此漏洞影响。

1chrome.exe -no-sandbox

POC验证(弹计算器):https://github.com/r4j0x00 ...